Por: defblog

El campo de batalla pasó a las redes, y los países tratan de adaptarse. Aunque parece algo inabarcable, tiene límites precisos que hay que tener en cuenta a la hora de elaborar una estrategia. ¿Cuál es el alcance de la noción de ciberdefensa y qué hay que hacer para estar preparado? Especial para INFOBAE

Puede que solo produzca tanto ruido como el zumbido de una computadora, pero la guerra cibernética es total y abierta. Y en presente; está sucediendo en este preciso instante. Basta con observar por unos segundos el mapa de ciberataques en tiempo real que ofrece la página sicherheitstacho.eu, para darse una idea del estado de ebullición en el que se encuentra la Web a toda hora. Esta iniciativa de Telecom Alemania monitorea a través de 180 sensores toda la actividad irregular en Internet, con detalle de dónde parte el ataque, a dónde llega y cuál es su objetivo: redes de servicios, un sitio web, una aplicación web o un teléfono inteligente, entre otras víctimas. Cada segundo, algo sucede.

La gran mayoría de los ciberataques que se efectúan a diario en la Web corresponde a acciones de cibercrimen o de hacktivismo. Según datos que aporta el sitio hackmageddon.com, estas son las grandes motivaciones para las agresiones en la Web, y representan un 47 por ciento y un 44 por ciento del total de los ataques en Internet, respectivamente. Esto se traduce en que, por ejemplo, Telecom de Argentina haya registrado durante 2013 un promedio de 100 ataques de denegación de servicio (DoS) por día, con picos de 1000. Solo una empresa, solo un tipo de agresión informática.

Del resto de los ataques cibernéticos, un cinco por ciento corresponde al ciberespionaje, una actividad que, por ejemplo, le hace perder 250.000 millones de dólares a la industria norteamericana. El cuatro por ciento restante se lo lleva la ciberguerra desde un enfoque netamente militar. Estos son los ataques que más exposición alcanzan, porque implican agresiones ocultas entre países y amenazas a la soberanía. El último caso de renombre fue el de la unidad 61.398, un grupo de élite del ejército de China dedicado a robar secretos comerciales de los EE. UU.

Un espacio complejo

Aunque en general se tiene una idea de lo que es un ciberataque, todos los especialistas consultados por DEF insistieron en comenzar, antes que nada, dando una definición sobre el ciberespacio. Solo de esa manera se comprenderá cabalmente en dónde opera la defensa cibernética.

El licenciado Hugo Miguel, COO y CTO de la empresa de comunicaciones satelitales Tesacom, señaló que la noción de ciberespacio hace alusión al “lugar virtual que se genera durante un tiempo limitado en la interconexión e interoperabilidad de redes, sistemas, equipos y personal, cualesquiera sean estos y las telecomunicaciones que los vinculan”.

Ciberespacio no es solamente Internet, sino que abarca las siete capas de integración de los sistemas abiertos: el nivel físico, esto es, la fibra óptica o el wireless; el nivel lógico, o sea, un estándar de red como la Ethernet; el nivel de red, el IP; el nivel de transporte, el protocolo de control de transmisión (TCP); el nivel de sesión, esto alude a la forma en que se accede a ese sistema, por ejemplo, por usuario y contraseña; el nivel de presentación, cómo lo veo; y el nivel de aplicación. Un octavo nivel sería el operador, el humano. “Los cuatro primeros niveles forman parte del inventario de infraestructura básica”, explicó Miguel. “Por arriba, de la capa cinco a la siete, está el valor agregado”.

Por otra parte, muchas veces se confunden guerra electrónica y ciberdefensa, pero hay diferencias. “La guerra electrónica se ubica en la parte física, abarca desde la capa uno hasta parte de la capa dos, en la parte de técnicas de acceso múltiple. A partir de que estoy establecido dentro de la red, ya estoy en el ciberespacio”, explicó Miguel. Pero no por ello es menos importante. “Es fundamental para entender cuáles son las intenciones, saber de qué manera se forma la red y de qué forma tengo acceso o lo niego a la red”.

Aunque son conceptos arduos, el CTO de Tesacom insiste en que es fundamental entender esto para pensar la seguridad del ciberespacio: “Muchos se enfocan en la parte más alta, en los contenidos y la actividad humana, pero las capas de uno a cuatro son las que permiten montar el valor agregado. Es lo que tengo que asegurar”.

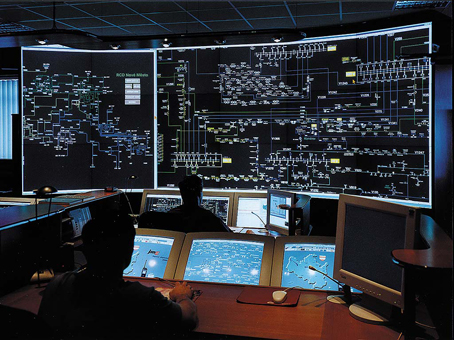

El nuevo campo de batalla

Todo este nuevo espacio se sumó a los ámbitos operacionales tradicionales (terrestre, marino, aéreo y espacial) de las fuerzas armadas. Muchos países así lo entendieron y crearon cibercomandos u oficinas dedicadas en particular a la defensa cibernética. Para ser precisos, el concepto de ciberguerra comprende tanto las acciones defensivas como las ofensivas que tienen lugar en ese ciberespacio, compuesto por todas las dimensiones que se detallaron.

Consultado por DEF, el capitán de navío Pablo Sorrentino, jefe del Servicio de Seguridad de la Información de la Armada Argentina, destacó que “el ciberespacio es el único espacio que es verdaderamente transversal a todos los otros espacios”. Por ello, señaló que “plantea un escenario de conflicto no convencional, caracterizado por una libertad de maniobra absoluta en el uso de recursos globales, una ubicuidad sin barreras de tiempo y espacio, y modos de acción silenciosos e invisibles, donde es muy difícil identificar con certeza un atacante. Este hecho lleva a un cambio de paradigma, donde debe primar la adaptación permanente a los cambios tecnológicos, para enfrentar nuevas metodologías de ataque con estrategias y medios no habituales”.

Estados Unidos instaló hace cinco años un cibercomando de las fuerzas amadas en Fort Mead, un predio de más de 50 edificios en Maryland. Allí funciona también la NSA (National Security Agency) y la CSS (Central Security Service). Todos bajo el mando del almirante Michael Rogers. En este predio se creó Stuxnet, la primera arma cibernética de grado militar en el mundo. Se trató de un gusano informático (worm) que incluye un controlador lógico programable, un software diseñado para ocultar su existencia y progreso. Una vez introducido, el worm va trabajando y reproduciéndose sin dejar rastro hasta encontrar su objetivo.

Con la ayuda de Israel, se introdujo el Stuxnet en el programa nuclear iraní. Fue letal: en la planta nuclear de Natanz destruyó unas 1000 máquinas centrifugadoras.

Pero la guerra cibernética comprende mucho más que un virus letal que arruine una máquina. Puede ser también una vía para engañar a un operador humano y hacerlo tomar decisiones equivocadas. Un caso simple para graficar esto es inyectar un video falso en los monitores de seguridad de un banco para que el personal de guardia piense que no pasa nada mientras están saqueando la bóveda.

Fronteras y soberanía

Ahora bien, ¿qué es lo que estos cibercomandos tienen que proteger? ¿Se pueden trazar los límites o fronteras entre un ciberespacio propio y uno ajeno? Si existe una soberanía territorial, marítima, aérea y hasta espacial, ¿se puede hablar de una soberanía digital?

Para Hugo Miguel, sí es posible. Las fronteras se trazan a nivel de red: “Allí puedo identificar cuáles son las direcciones de red que corresponden a una determinada administración”, señaló el licenciado. “En función de esa definición, de cómo se delegan los segmentos de red y de quién los administra, puedo decir cuál es mi límite de responsabilidad”.

En el plano físico, va a estar determinado por los routers y los packet shapers que pueda poner en las partes externas de la red. El router asegura la interconexión. El packet shaper garantiza el manejo de los protocolos y la política de red. Eso posibilita saber por dónde sale el tráfico y quiénes lo aportan.

¿Por qué es importante todo esto? “Supongamos que viene un ataque –explicó el CTO de Tesacom–, tengo que saber de dónde se origina para denegarle la entrada. Saber cuáles son los paquetes, poder identificar el origen y el destino. Entonces ahí puedo maniobrar”.

Para explicarlo mejor, Miguel hizo una analogía con una calle: las direcciones IP –el código que identifica a cada una de las computadoras existentes– equivalen a las direcciones de la puerta de una casa. Es la dirección pública. Si en ese lote hay un edificio con departamentos, cada una de esas unidades es una dirección privada. El manejo de esas direcciones privadas va a ser interno, pero la interface con la red pública atañe al uso de la red pública. Entonces, ese conjunto o inventario de segmentos de red que determinen unívocamente las direcciones públicas es lo que cada país tiene que saber que maneja. Las fronteras digitales pasan por allí y lo que está adentro, es parte de la soberanía tecnológica.

Información a resguardo

Pedro Janices, director de la Oficina Nacional de Tecnología de la Información (ONTI), indicó que al hablar de soberanía digital en general se hace referencia a conceptos diversos: “Es una discusión. Hay muchos títulos que salen del marketing. Algunos hablan de soberanía tecnológica, otros de soberanía digital y otros más, como yo, de soberanía de la información”, detalló.

A lo que se refiere Janices cuando habla de soberanía de la información, siempre desde la óptica de su trabajo en la ONTI, es a “que todos los datos de los argentinos que no tengan la constancia expresa de querer darlos a terceros, a otros países, estén al resguardo de las leyes argentinas”. Claro que si una persona firma con una tercera empresa u organismo la conformidad para que sus datos viajen a otro país, como por ejemplo cuando se saca una visa, ya el Estado argentino no puede hacer mucho más al respecto. “El ciudadano, en uso de sus facultades, de sus derechos, con conocimiento pleno de lo que está haciendo, le está dando esa información a un tercero”, explicó Janices y agregó: “Pero que no lo hagan sin saber, sin su pleno consentimiento”.

“Un problema común de estos días –señala el titular de la ONTI– es que nadie lee las políticas de privacidad o de uso de la información que trae cualquier aplicación que bajamos a nuestros celulares. Hay que ser conscientes de que una vez dado el visto bueno, después no se puede hablar de espionaje”.

Un compromiso de todos

“La seguridad absoluta en informática no existe”, advirtió Janices. “No existe porque desde el momento en que podés ver una pantalla y sacarle una foto, la información se puede ir”. De todas formas, el titular de la ONTI señaló que “no es una lucha que se ha perdido. Esto recién empieza”. En ese sentido, destacó que, más allá del trabajo del Estado, “no hay mejor persona para defender los datos de un ciudadano que el propio ciudadano. Ellos tienen que saber lo que van a traficar, con quién se van a conectar”.

Pedro Janices ordena la ciberdefensa en capas, pero todas comprometidas con el mismo objetivo. “Desde la Defensa Nacional, el país tiene que defender sus fronteras tecnológicas para que no le ataquen la infraestructura crítica que pueda afectar al ciudadano. Luego, la ciberseguridad y las políticas internas de los manejos de los incidentes y, por último, los ciudadanos”. Es este último eslabón el que más débil suele ser. “Hay que animar al ciudadano a tener cada vez más conciencia para que ayude en esa escala hacia arriba y colabore con las partes de seguridad que le competen”, subrayó.

Dentro de esa infraestructura crítica que el Estado debe proteger, además de toda la de conexión, se encuentran también los servicios públicos de energía. No solo los que la proveen, sino también los que la generan. “Necesito que la energía no se corte para no quedarme sin red”, señaló Hugo Miguel. “Necesito la planta hidroeléctrica o nuclear para generar la energía. Son parte de los elementos a proteger. Es muy difícil en este campo de la tecnología hacer la separación de lo interno y lo externo”.

La red está cada vez más integrada a cada una de las actividades humanas, entonces proteger los objetivos estratégicos nacionales conlleva también todo lo que necesita la red para funcionar. Es parte de la cadena de infraestructura estratégica a proteger. “No es la protección informática solamente –remarcó Hugo Miguel–. La norma ISO que trabaja seguridad informática también abarca todo lo que es infraestructura física”. Lo mismo se aplica a nivel país.

En el mismo lodo

Hay países que están a la vanguardia tecnológica y tienen los sistemas más avanzados para la guerra cibernética. Pero no hay que perder de vista que todos los países están enfrentando los mismos desafíos y dificultades. Pese a que se suele pensar que Estados Unidos está en el primer puesto de la ciberdefensa, el informe SDA Cyber Defence Report, auspiciado por la empresa de seguridad informática McAfee, lo ubica por detrás de Israel, Finlandia y Suecia. En general, EE. UU. demostró buena capacidad ofensiva, pero tuvo graves traspiés en lo defensivo. Sobre todo en lo que hace a espionaje cibernético. Incluso, ningún país llega al estándar máximo de calidad pretendido: sobre un scoring de 5 puntos, todos se ubican de 4,5 hacia abajo. Brasil está en 2,5. Argentina no figura.

Hugo Miguel explica que el hecho de poder incrementar el nivel de alistamiento depende mucho de la participación y ocupación que el país hace en los foros internacionales. “Brasil trabajó mucho en gobernanza de Internet y fijó agenda tanto en Mercosur como en Unasur. Argentina no participa y no figura”, aseguró Miguel. Otros países que están haciendo un buen trabajo en la región son Colombia, Chile, Perú o Paraguay, que conformó una escuela para formar recursos técnicos.

Los recursos humanos especializados en esta materia representan un gran problema para todos los Estados, que tienen que tener gente capacitada y pagarles sueldos acordes a lo que ganarían en la función privada. “Este inconveniente lo sufrió todo el mundo, en especial en la parte militar, donde hubo que adecuar las carreras militares a las nuevas consideraciones que tiene este tipo de espacio”, aseguró Miguel. Y puso el ejemplo de Francia, donde se vieron obligados a convocar a la reserva. Había más oficiales y suboficiales capacitados del lado civil que en servicio. Modificaron el programa de reserva y les hicieron contratos de asesoramiento.

Pedro Janices coincide con la visión de Miguel: “Todos los países están en esto. Puede que alguno esté más avanzado, pero no al frente”. El titular de la ONTI señaló que es importante avanzar en la relación con el sector privado, algo que pocas veces se encara. “En algunos países sí se está trabajando muy codo a codo por la voluntad del privado, no por obligación, porque las compañías de telecomunicación o los prestadores de servicios de Internet quieren ofrecerles a los ciudadanos y sus clientes un ambiente más seguro”, destacó Janices. Señaló también que “al no existir una comunicación fluida entre sectores, unos tienen una porción de la realidad, otros tienen otra, y nadie tiene el total. Nuestra misión (la del Estado) es saber qué pasa a nivel de ciberseguridad en el país y saber cómo podemos establecer nuevos procesos y herramientas para que baje el caudal de incidentes”.

A tiro

Si bien Argentina está retrasada en esta materia, no solo en comparación con las potencias mundiales, sino también con algunos de sus vecinos, hay una ventaja: como la ciberdefensa es relativamente nueva, todavía es tiempo de ponerse al día. El cibercomando español se armó hace menos de dos años; el brasileño, un año atrás.

Hugo Miguel se mostró confiado en que “se puede empezar a trabajar y con muy poco esfuerzo económico. Es más esfuerzo de decisión política que económico”. Según el licenciado, “Argentina tiene muchas cosas muy buenas ya desarrolladas. Solamente hay que ordenar los ladrillos para que el edificio se empiece a armar. Hay muchas iniciativas aisladas, no coordinadas. Son tiros al aire”.

Coordinación, esa es la clave. “La ciberdefensa funciona de la misma forma en que funciona la red: de manera participativa –dijo Miguel–, porque acá no hay nadie que tenga la verdad absoluta. Todos tienen algo que aportar, desde el técnico hasta el generador de contenido, el creativo”.

Brasil generó políticas nacionales en lo que hace al desarrollo de la informática y de la ciberdefensa. “Argentina podría dar la nota si establece y juega bien el tema de las políticas y la participación de los foros internacionales, donde tiene que poner gente que esté capacitada”, afirmó el gerente de Tesacom.

En resumen, decisión política, dirección del Estado y capacidad para poder accionar. Para esto último, “hace falta formar a los decisores, planificadores y operadores del sistema. Si no, no vamos a poder dirigir la operación de defensa”, concluyó Hugo Miguel.

Glosario

Bot: Contracción de la palabra robot. Es un programa que permite que el sistema sea controlado remotamente sin el conocimiento ni consentimiento del usuario.

Botnet: Red o grupo de ordenadores zombies, controlados por el propietario de los bots. El propietario de las redes de bots da instrucciones a los zombies. Estas órdenes pueden incluir la propia actualización del bot, la descarga de una nueva amenaza, mostrar publicidad al usuario o lanzar ataques de denegación de servicio, entre otras.

Ciberguerra: Acciones defensivas y ofensivas, que tienen por fin asegurar y/o afectar el uso efectivo y el mantenimiento de las capacidades, la libertad de acción y el sostenimiento de la iniciativa sobre el ciberespacio del Sistema de Defensa Nacional, además de negar su uso a intereses ajenos, contrapuestos y/u hostiles.

DdoS/Denegación de servicios distribuida: Es un ataque de Denegación de servicios (DoS) realizado al mismo tiempo desde varios ordenadores, contra un servidor.

Frontera digital: Demarcación virtual que surge de la línea imaginaria a partir de la cual los paquetes de datos que conforman el tráfico de la red ingresan en un dominio informático bajo administración propia, materializado por los routers de borde, firewalls o packet shapers que permitan la gestión de las rutas y protocolos desde y hacia las redes gestionadas o bajo responsabilidad propia.

Gusano (Worm): Es un programa similar a un virus que, a diferencia de este, solamente realiza copias de sí mismo, o de partes de sí.

IP (Internet Protocol)/TCP-IP: La IP es la dirección o código que identifica exclusivamente a cada uno de los ordenadores existentes. El protocolo TCP/IP es el sistema utilizado para la interconexión de dichos ordenadores, sin provocar conflictos de direcciones. Se utiliza en Internet.

Malware: Cualquier programa, documento o mensaje, susceptible de causar perjuicios a los usuarios de sistemas informáticos. MALicious softWARE.

Phishing: Consiste en el envío masivo de mensajes que, aparentando provenir de fuentes fiables, intentan conseguir que el usuario proporcione datos confidenciales.